|

|

|

|

|

В ядре Linux нашли серьезную уязвимость, которая позволяет перезаписывать любые файлы в системе

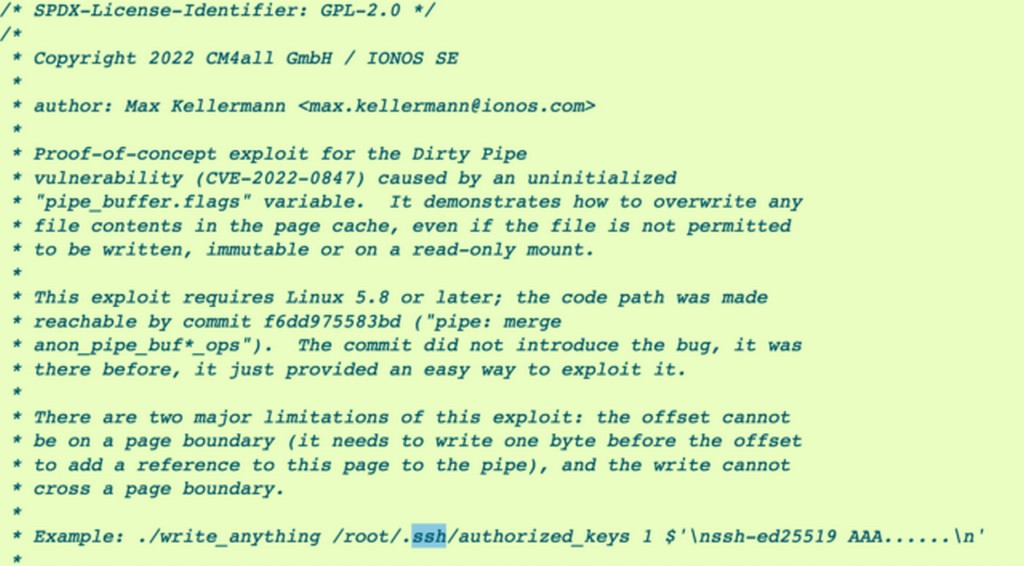

Исследователи компании CM4all обнаружили самую опасную уязвимость ядра Linux за последние годы (CVE-2022-0847). Dirty Pipe позволяет перезаписать содержимое любого файла от имени непривилегированного пользователя.

Уязвимость можно использовать для выполнения разных действий, в том числе для интеграции вредоносного ПО, создания неавторизованных учетных записей, а также для модификации скриптов и двоичных файлов, используемых привилегированными службами и приложениями.

Изначально исследователи работали над устранением проблемы, связанной с периодическим повреждением загружаемых по сети файлов на компьютере клиента под управлением Linux. В итоге они поняли, что повреждение файлов происходит из-за ошибки ядра Linux.

«Это настолько серьезно, насколько возможно для локальной уязвимости ядра. Как и в случае с Dirty Cow, не существует практически никакой возможности смягчить последствия уязвимости, и она затрагивает основные функции ядра Linux», — утверждает президент Open Source Security Брэд Шпенглер.

Уязвимость Dirty Pipe впервые появилась в ядре Linux 5.8, которое было выпущено в августе 2020 года. Она сохранялась до прошлого месяца, пока не вышло исправление в выпусках 5.16.11, 5.15.25 и 5.10.102. Его также включили в ядро, используемое в платформе Android. В настоящее время актуальными остаются несколько версий Android, и возможности отслеживать на единой основе модели мобильных устройств, которые затронуты уязвимостью Dirty Pipe, нет.

Исследователи отмечают, что уязвимость Dirty Pipe «чрезвычайно серьезна, поскольку позволяет злоумышленнику временно или постоянно перезаписывать файлы в системе, которые он не должен иметь возможности изменять». По их словам, злоумышленники могут использовать ее для изменения поведения привилегированных процессов, получая возможность выполнения произвольного кода с расширенными системными привилегиями.

В 2016 году в ядре Linux обнаружили уязвимость, наблюдаемую при обработке подсистемой памяти ядра механизма copy-on-write (COW). Эксплуатируя баг, неавторизованный локальный пользователь мог получить доступ к memory mappings с правом записи, хотя доступ должен быть ограничиваться только чтением (read-only).

источник |

|

|

|

|

|

| удивительно, что до линя еще есть кому то какое-то дело ) |

|

|

|

|

|

| Neovin, так то большинство серверов на линкусе, если ты не в курсе |

|

|

|

|

|

| Цитата: |

В настоящее время актуальными остаются несколько версий Android, и возможности отслеживать на единой основе модели мобильных устройств, которые затронуты уязвимостью Dirty Pipe, нет.

|

а как связаны андроид и линкус?

у андроида линукс ядро? я далек от этого |

|

|

|

|

|

у винды думаю подобных багов куда больше

хотя наверное их фиксят оперативней |

|

|

|

|

|

линь никогда не был идеалом

и дыры в нем - это норм

пофиксят и дальше поедут, чего раздувать панику |

|

|

|

|

|

| а кто-то из форумчан вообще юзает линкус плотно на постоянке? |

|

|

|

|

|

|

|

|