|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

|

китайчеги больше не хотят - не майнить, не торговать на биржах, а гораздо легче добывать крипту вируснёй

В Китае распространяется новый вирус-вымогатель Ryuk

| Цитата: |

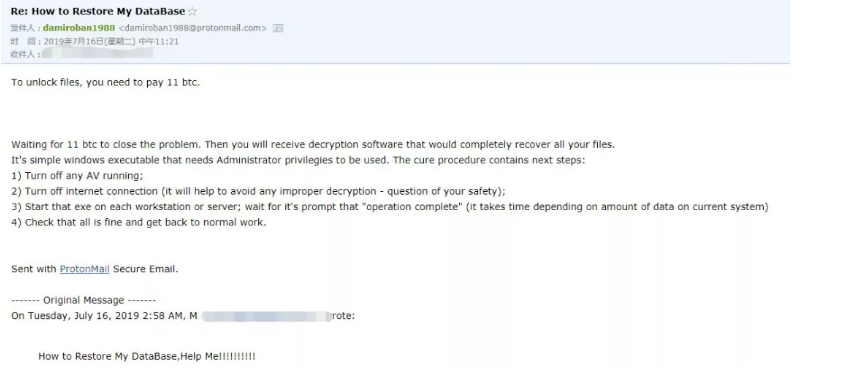

Вирус-вымогатель под названием Ryuk распространяется в Китае и требует у пользователей зараженных устройств выплатить крупную сумму в BTC.

Tencent Security провела изучение вируса Ryuk и обнаружила, что он шифрует данные на зараженном устройстве и требует выкуп в BTC. Выкуп, как правило, достаточно крупный по сравнению с подобными атаками в прошлом и недавно вырос до 11 BTC.

Вирус блокирует системы жертв с помощью современной хакерской программы, в основном через ботсети. Впервые он был обнаружен в Северной Америке и использует алгоритмы RSA и AES для шифрования файлов жертв. Похоже, что кампания имеет целенаправленный характер, и ее жертвами становятся правительственные учреждения и частные организации.

Ryuk произошел из семейства кодов Hermes, и самые ранние признаки его активности можно проследить до августа 2018 года. Он использует большую часть кода Hermes, имеет тот же механизм фильтрации белого списка, что и вирус Hermes, и также использует строковые последовательности Hermes даже для уникального маркера заражения файлов.

Образец, обнаруженный в Китае, выпускает и запускает различные модули, которые помогут вирусу развернуться и еще больше повысить эффективность его работы. В рамках последних атак использовался дроппер, содержащий как 32-битные, так и 64-битные модули вируса. При запуске Ryuk проверяет, был ли он выполнен с определенным аргументом, а затем прерывает работу более 40 процессов и более 180 служб, относящихся к антивирусам, базам данных, программному обеспечению для резервного копирования и редактирования документов.

По словам исследователей, почти все обнаруженные образцы вируса Ryuk имели уникальный адрес BTC. Вскоре после того, как жертва платит выкуп, злоумышленники разделяют биткоины и переводят их на несколько счетов.

Вымогатель также остается на зараженных устройствах и пытается шифровать сетевые ресурсы в дополнение к локальным дискам. Он также уничтожает свой ключ шифрования, теневые копии и различные файлы резервных копий с диска, чтобы предотвратить восстановление файлов пользователями.

Недавно Нью-Йоркский колледж Монро подвергся атаке вируса-вымогателя - хакеры потребовали выкуп в размере 170 BTC. Кроме того, в конце прошлого месяца власти американского города Лейк Сити заплатили вымогателям выкуп в размере 42 BTC после атаки вируса-шифровальщика.

|

|

|

|

|

|

|

Скрытые майнеры криптовалют получают дополнительный доход от сбора защищенных данных

| Цитата: |

Согласно отчету компании Carbon Black, специализирующейся в области кибербезопасности, занимающиеся скрытым майнингом мошенники также зарабатывают на сборе защищенных данных.

Согласно отчету, хорошо известная бот-сеть скрытого майнинга Access Mining содержит дополнительный компонент, способный собирать IP-адреса, информацию о домене, имена пользователей и пароли. Исследователи из Carbon Black Грег Фосс (Greg Foss) и Мариан Лян (Marian Liang) говорят, что бот-сеть собирала конфиденциальные данные последние два года, заработав на этом миллионы.

Согласно сообщениям, 500 000 машин были подвергнуты атаке троянов с использованием протокола скрытого майнинга XMRig, что привело к получению мошенниками 8 900 XMR. Большинство зараженных машин находилось в России, Восточной Европе и Азиатско-Тихоокеанском регионе.

За этот период 500 000 компьютеров были взломаны не только с помощью протокола Ghost, но и программного обеспечения для сбора данных. В отчете говорится, что множество программ, взятых на GitHub, таких как Eternal Blue и Mimikatz, и внедренных в XMRig, помогали хакерам обновлять свое ПО.

Хакеры превратили сбор защищенных данных во вторичный источник дохода. При том, что одна зараженная машина приносит доход в среднем $6.75 в даркнете, 500 000 устройств позволяют заработать $1.69 млн. Зараженные устройства можно даже арендовать на 24-48 часов в качестве источника пассивного дохода для хакеров. В зависимости от местоположения и владельца компьютера, ценность устройства может меняться.

Фосс и Лян говорят, что появление Access Mining, скорее всего, является результатом падения цены Monero после «медвежьего» рынка 2018 года. После их отчета фирма выпустила серию советов для решения возможных проблем.

Скрытый майнинг криптовалют – распространенная проблема. Недавно появилась информация, что хакеры используют облачные сервисы для скрытого майнинга криптовалют, а в июне этого года стало известно о взломе более 50 000 серверов по всему миру. Сообщалось, что сервера были заражены вредоносным ПО для скрытого майнинга криптовалют.

|

|

|

|

|

|

|

| Цитата: |

Скрытые майнеры криптовалют получают дополнительный доход от сбора защищенных данных

|

Когда только начался пик со скрытыми майнерами, у меня сразу мелькнула мысль что им надо собирать как минимум данные, чтобы потом активно еще впаривать в том числе и данные.

Кто=то определенно иногда почитывает мои мысли  |

|

|

|

|

|

Iceberg, однозначно)

Либо просто у Вас совпадают мысли с кем-то) |

|

|

|

|

|

| Цитата: |

Либо просто у Вас совпадают мысли с кем-то)

|

Часто такое замечаю.

Либо просто ИИ научился додумывать за нас  |

|

|

|

|

|

Обнаружен новый вирус-майнер, скрывающий свое присутствие в системе

| Цитата: |

Специализирующаяся на кибербезопасности компания Varonis сообщила об обнаружении нового вируса-майнера Norman, который скрывает свое присутствие из списка задач.

В отчете сообщается, что Norman был случайно обнаружен при аудите компании, которая подверглась атаке. Главная особенность вируса-майнера в том, что при открытии диспетчера задач в ОС Windows программа завершает процесс майнинга, так что пользователь и не догадывается о том, что его компьютер подвергся заражению. После закрытия диспетчера задач добыча криптовалюты снова запускается.

Отметим, что Norman добывает криптовалюту Monero с помощью популярного майнера XMRig. Вирус написан на языке программирования .NET и был обфусцирован с помощью Agile. Для установки используется решение для создания инсталляционных пакетов Nullsoft Scriptable Install System, а для запуска самого вируса – системный процесс svchost. Интересно, что вирус также общается с удаленным сервером, используя код на языке PHP.

После глубокого анализа вируса исследователи пришли к выводу, что страна происхождения Norman – Франция или любая другая франкоговорящая страна, так как в коде были найдены фразы на французском.

Напомним, что в середине июня компания Trend Micro сообщила об обнаружении целого ботнета хакерской группы Outlaw, который распространяет компонент для майнинга Monero.

|

|

|

|

|

|

|

| Цитата: |

так как в коде были найдены фразы на французском

|

таким образом русские хакеры затролили своих европейских собратьев  |

|

|

|

|

|

| Скрытый пост. Для просмотра требуется 10 сообщений. |

|

|

|

|

|

| Цитата: |

китайчеги больше не хотят - не майнить, не торговать на биржах, а гораздо легче добывать крипту вируснёй

|

Майнить дорого и долго.

Торговать - умно и запарно.

А распихать повсюду вирусов - это вполне в духе китая. |

|

|

|

|

|

16 августа хакеры предприняли масштабную вымогательскую атаку в штате Техас, в результате которой пострадали 23 местных органа власти.

Как сообщил сайт ZDNet, вирус, использованный в Техасе, шифрует файлы и сохраняет их с расширением .JSE в конце, - то что характерно для шифровальщика и вымогателя биткоинов Locky, часто распространяемого при помощи «загрузчика» Nemucod. Впервые Locky появился в 2016 году, и он известен своим требованием от 0,5 до 1 BTC. |

|

|

|

|

|

| Цитата: |

Впервые Locky появился в 2016 году, и он известен своим требованием от 0,5 до 1 BTC.

|

Отличное название для блокировщика кстати!!!

Мне кажется это отличная игра звуков с англ loki (бог хитрости)  |

|

|

|

|

|

Французская полиция обнаружила ботнет на 850 000 устройств

| Цитата: |

Полиция Франции объявила об обнаружении и закрытии крупного ботнета, который использовался для скрытой добычи криптовалют. Ботнет насчитывал 850 000 устройств в 140 странах.

Сообщается, что значительная часть устройств была расположена в Латинской Америке, однако управлялись они из Франции. Хакеры устанавливали скрытый майнер криптовалюты Monero и добывали монеты на компьютерах пользователей, используя их вычислительные ресурсы.

Вирус был обнаружен компанией Avast еще весной. Для заражения устройств злоумышленники рассылали электронные письма с обещанием заработка или эротическими изображениями. Также вирус можно было «подцепить» через зараженный USB-накопитель.

Хотя количество зараженных машин известно, правоохранительные органы пока не сообщают сколько денег смогли заработать хакеры. Самих злоумышленников поймать не удалось, однако предполагается, что они могли получить миллионы евро.

«В целом, мы смогли выяснить где расположен главный сервер, который контролировал сеть зараженных компьютеров. Мы его скопировали, запустили на своих мощностях и просто отключили вирус на зараженных компьютерах», – сказал Руководитель Центра по противодействию цифровым преступлениям Жан-Доминик Нолле (Jean-Dominique Nollet).

Нолле также подчеркнул, что хакеры могут с легкостью восстановить свой сервер и снова начать добывать криптовалюту на зараженных компьютерах.

Напомним, что в начале июня специалисты по кибербезопасности из компании Trend Micro обнаружили новый вирус-майнер BlackSquid, нацеленный на скрытую добычу криптовалюты Monero на устройствах пользователей.

|

|

|

|

|

|

|

| Цитата: |

Для заражения устройств злоумышленники рассылали электронные письма с обещанием заработка или эротическими изображениями.

|

Ну такая же баналщина и все еще работает  |

|

|

|

|

|

| Цитата: |

| Ну такая же баналщина и все еще работает

|

ну почему же сейчас просто крутые проценты в Биткоинах обещают, хотя и за 1BTC любой откроет письмо счастье

мне вот почему то не приходят такие письма - шлют только казинохи и кредиты  |

|

|

|

|

|

«Лаборатория Касперского» обнаружила нацеленное на студентов ПО для скрытого майнинга

| Цитата: |

Эксперты «Лаборатории Касперского» обнаружили вредоносную программу для скрытого майнинга криптовалют, которая распространяется на сайтах, где размещены пиратские версии учебников.

Вредоносное ПО маскируется под книгу или реферат, помещенные в исполняемый файл, который позволяет хакерской системе управления и контроля отправлять на зараженный компьютер вредоносное ПО, в том числе майнеры криптовалют и системы доставки спама.

Отметим, что агент доставки WinLNK.Agent.gen был активен с 2011 года, но теперь его загрузка стала более выгодной для людей, которые его распространяют. Исследователи изучили системные журналы приложения и обнаружили 233 000 случаев внедрения вируса в рефераты и 122 000 – в учебные пособия.

«Более 30 000 пользователей пытались открыть эти файлы в этом году», – отмечают эксперты «Лаборатории Касперского».

Загрузка пиратских электронных и библиотечных книг довольно проста и безопасна, поэтому вредоносная программа нацелена на тех, кто ищет труднодоступные учебники. Как правило, это пособия, которые стоят $150 или больше.

Напомним, что в июле «Лаборатория Касперского» обнаружила новый вирус-шифровальщик Sodin, который требует выкуп в биткоинах, эквивалентный сумме $2 500.

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ

| |

| На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

|